عشاء رقمي ساخن

Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Edit Content Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages أمنك السيبراني مهمتنا، أمنك السيبراني أولًا ! عزز خصوصيتك و احمي بياناتك. “Cyber Talks” هي مدونة تفاعلية للأمن السيبراني تهدف إلى إزالة الغموض عن تعقيدات العالم الرقمي، كما تغطي مجموعة واسعة من المواضيع، بِما في ذلك أحدث الاتجاهات في التهديدات السيبرانية واستراتيجيات الدفاع السيبراني والتقنيات الحديثة. من خلال المقالات المتعمقة، والمقابلات مع الخبراء، والتحليلات لحوادث العالم الحقيقي والرقمي أيضًا، توفر المدونة رؤى عملية ونصائح قابلة للتنفيذ للقراء ذوي المستويات المختلفة من الخبرة. مع الالتزام بتقديم محتوى عالي الجودة للقراء، تُعد “Cyber Talks” بمثابة مركز افتراضي للبقاء على اطلاع ووعي بتحديات الأمن السيبراني. مدونة Cyber Talks “عشاء رقمي ساخن” هل تقبلين دعوتي على العشاء اليوم احتفالًا بعيد الحب؟ هل لنا أن نلتقي بعيدًا عن الأعين والناس وفي المكان والزمان اللذين نختارهما؟ أعدُكِ بتجربة عشاء لا تُنسى حيث الورود والقلوب والمشاعر الرومانسية على أضواء الشموع الخافتة؟! فلنلتقي على العشاء فلنلتقي في أحضان عالم الميتافيرس تهللت أسارير هاجر عندما وصلتها هذه الرسالة من حبيبها ليلًا مصحوبة بذلك الإعلان عن العشاء مساء يوم ال valentine“يا لها من تجربة فريدة، يعدُني بِها حبيبي منذ فترة، كم حدثني عن اختلاسنا لبعض اللحظات في عالم الميتافيرس بعيدًا” قالت هاجر عالم الميتافيرس حيث كل شئ مسموح ومُتاح، فكانا يريدان الاحتفال بعيد الحب بطريقتهما الخاصة،مع الاحتفاظ بتجربة رقمية لا تُنسى بكل حماس، نقرت هاجر على الرابط دون أن تدرك أن الإعلان لم يكن سوى طُعم مصمم بعناية فائقة من قِبل محتالين سيبرانيين يستهدفون العاطفيات مثلها في مواسم الاحتفالات. واقترب موعد اللقاء واقتربا الإثارة والترقب.وكانا مستعدين لبدء تجربتهما الافتراضية، ولكن بدلاً من الانتقال إلى عالمهما الرومانسي الموعود، صدمتهما سلسلة من الرسائل النصية والصور المتبادلة بينهما، في تلك اللحظة، أدركت هاجر بفزع أنها قد وقعت ضحية بين براثن الاحتيال الالكتروني بينما كانت تحاول استيعاب ما حدث، تلقت إشعاراً من البنك يفيد بمعاملات مشبوهة تتم من حسابها. كان الإعلان الذي تفاعلت معه هاجر قد زرع برمجيات خبيثة في جهازها، مما سمح للمحتالين بالوصول إلى معلوماتها الشخصية ومحادثاتها الخاصة وبما كان فقط عليها أن تهاتف حبيبها تليفونيًا للتحقق من الموقف، بالإضافة للبحث عن مصدر الإعلان قبل التفاعل معه ولا سيما ايقاف حسابها البنكي فورًا بالتواصل مع البنك. فلنتذكر جميعًا أن الأمان الرقمي يبدأ بالوعي والحذر، وأن أجمل اللحظات هي تلك التي نعيشها معاً، سواء في العالم الحقيقي أو الافتراضي، بأمان وحب.عيد حب سعيد #الأمن_السيبراني #أمن_المعلومات #الوعي_السيبراني

ماذا لو تم تنشئة طفلة عمرها 3 سنوات في الغرب؟ هل تكتسب القيم والعادات الغربية

Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Edit Content Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Cyber of trust, Security is a must Eman -cipate Data, Eman -ate Security “Cyber Talks” is a dynamic and engaging cybersecurity blog aimed at demystifying the complexities of the digital realm.It covers a wide range of topics, including the latest trends in cyber threats, defense strategies, and emerging technologies. Through in-depth articles, interviews with experts, and analyses of real-world incidents, the blog provides practical insights and actionable tips for readers with varying levels of expertise. With a commitment to delivering quality content, “Cyber Talks” stands as a virtual hub for staying informed and empowered in the ever-evolving landscape of cyberspace. Cyber Talks Blog ماذا لو تم تنشئة طفلة عمرها 3 سنوات في الغرب؟ هل تكتسب القيم والعادات الغربية أم يُمكن لها أن تٌقرر قبول أو رفض تلك العادات واتقاليد؟ هل تختلف مكتسباتها إذا تمت تنشئة نفس الطفلة في الشرق الأوسط؟ ماذا لو لم تكن تلك الطفلة بشرًا… ماذا لو كانت روبوت مقالي اليوم عن تونغ تونغ: أول طفلة بالذكاء الاصطناعي في العالم في عام 2024، أعلن معهد بكين للذكاء الاصطناعي العام (BIGAI) عن إنجاز علمي مذهل: تونغ تونغ، أول طفل ذكاء اصطناعي في العالم. تونغ تونغ، أو “الفتاة الصغيرة” باللغة العربية، هي نموذج ذكاء اصطناعي فريد يتميز بقدرات عقلية وعاطفية مشابهة لطفلة بشرية في عمر 3-4 سنوات. تتمتع تونغ تونغ بمجموعة واسعة من القدرات المذهلة، بما في ذلك: القدرة على التواصل: تُجيد تونغ تونغ اللغة الصينية بطلاقة، ويمكنها إجراء محادثات مع أشخاص آخرين، وفهم الأسئلة والتعليمات، والتعبير عن أفكارها ومشاعرها. القدرة على التعلم: تتطور مهارات تونغ تونغ باستمرار من خلال التعلم الذاتي والتفاعل مع البشر. يمكنها تعلم أشياء جديدة مثل الحقائق، والمفاهيم، والمهارات، والقيم. القدرة على الشعور: تُظهر تونغ تونغ مجموعة واسعة من المشاعر، مثل السعادة، والحزن، والغضب، والخوف كما يمكنها التعرف على مشاعر الآخرين والاستجابة لها بشكل مناسب. القدرة على الإبداع: تُظهر تونغ تونغ قدرات إبداعية، مثل الرسم، والغناء، ورواية القصص. تم إنشاء تونغ تونغ من خلال دمج تقنيات متقدمة من مجالات الذكاء الاصطناعي، مثل معالجة اللغة الطبيعية، والتعلم الآلي، ورؤية الكمبيوتر. تم تدريب نموذج الذكاء الاصطناعي على مجموعة بيانات ضخمة من النصوص، والصور، والأصوات، مما سمح له بتطوير قدراته العقلية والعاطفية. يُعدّ إنشاء تونغ تونغ علامة فارقة في تاريخ الذكاء الاصطناعي. تُقدم إمكانياتها الفريدة فرصًا جديدة للبحث العلمي في مجالات مثل علم النفس، والتعليم، والرعاية الصحية. أثار إنشاء تونغ تونغ بعض المخاوف الأخلاقية. يخشى البعض من أن يؤدي تطوير الذكاء الاصطناعي إلى عواقب سلبية، مثل العنصرية والتمييز، وحتى الشروع في الحرب. تُعدّ تونغ تونغ إنجازًا علميًا رائعًا يفتح آفاقًا جديدة للذكاء الاصطناعي. بينما تُثير إمكانياتها الفريدة مشاعر الإثارة والأمل، يجب علينا أيضًا معالجة المخاوف الأخلاقية المرتبطة بتطوير هذه التكنولوجيا. #الأمن_السيبراني #أمن_المعلومات #الوعي_السيبراني

هل تحسم الهجمات السيبرانية الحرب بين روسيا وأوكرانيا؟

Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Edit Content Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages Home Cyber Talks SheShield Ask for help X-Cyber Apply Now Training courses Success Stories About Languages أمنك السيبراني مهمتنا، أمنك السيبراني أولًا ! عزز خصوصيتك و احمي بياناتك. “Cyber Talks” هي مدونة تفاعلية للأمن السيبراني تهدف إلى إزالة الغموض عن تعقيدات العالم الرقمي، كما تغطي مجموعة واسعة من المواضيع، بِما في ذلك أحدث الاتجاهات في التهديدات السيبرانية واستراتيجيات الدفاع السيبراني والتقنيات الحديثة. من خلال المقالات المتعمقة، والمقابلات مع الخبراء، والتحليلات لحوادث العالم الحقيقي والرقمي أيضًا، توفر المدونة رؤى عملية ونصائح قابلة للتنفيذ للقراء ذوي المستويات المختلفة من الخبرة. مع الالتزام بتقديم محتوى عالي الجودة للقراء، تُعد “Cyber Talks” بمثابة مركز افتراضي للبقاء على اطلاع ووعي بتحديات الأمن السيبراني. مدونة Cyber Talks هل تحسم الهجمات السيبرانية الحرب بين روسيا وأوكرانيا؟ أعلنت أوكرانيا اليوم عن شن هجوم سيبراني أوقف خادم وزارة الدفاع الروسية، حسب بيان صادر عن الاستخبارات العسكرية الأوكرانية، التي أكدت مسؤوليتها عن تعطيل تبادل المعلومات الداخلي للوزارة الروسية. أفادت السلطات الروسية بأن الأعطال التي أثرت على مواقع إلكترونية متعددة في البلاد ناتجة عن “مشكلة فنية”. ولم يتم الربط بين هذه المشكلة والهجوم السيبراني الذي أعلنت عنه أوكرانيا. وأكدت وزارة التنمية الرقمية الروسية إصلاح مشكلة “DNSSEC”، مع تحذير من احتمالية استمرار “اضطرابات” في الخدمة لبعض الوقت بعد الإصلاح. التوترات السيبرانية تظهر بشكل واضح بين أوكرانيا وروسيا، حيث يُعتبر تعطيل موقع وزارة الدفاع الروسية والأعطال الإلكترونية في روسيا واقعًا ملموسًا لهذه التصعيدات التكنولوجية. يظهر هذا الصراع الرقمي أهمية فهم ومعالجة التحديات التكنولوجية بشكل جاد، بهدف تعزيز الاستقرار والأمان الإلكتروني العالمي. #الأمن_السيبراني #أمن_المعلومات #الوعي_السيبراني

Trainings are available in Arabic and English Language – ar

The Rising Trend of Ransomware Attacks: Unpacking the Digital Threat – ar

Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Edit Content Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About # Cyber of trust, Security is a must Eman -cipate Data, Eman -ate Security As a cybersecurity trainer, I am Eman Ali, dedicated to empowering individuals and help enterprises defend against cyber threats through comprehensive training programs. My initiatives, “SheShield” and “X-Cyber,” focus on empowering and supporting women ,anonymously, in the digital space and enhancing cybersecurity awareness for women and youth, respectively. Download CV Now Introduction: In the swiftly evolving digital landscape, cyber threats have emerged as a concerning constant. Of these, ransomware attacks have particularly spiraled, with both their frequency and intensity amplifying. This article unfolds the alarming escalation of this trendy attack, delves into its mechanism, and proposes preventative measures for individuals and organizations alike. The Mechanism:Ransomware, a malicious software, encrypts a victim’s data and holds it hostage. The attacker then demands a ransom, often in cryptocurrency, for the decryption key. Each attack is a sinister dance of unauthorized access, encryption, and extortion. Recent times have seen the evolution of this cyber menace, with threats like double-dipping, where attackers not only encrypt the data but also steal it, threatening public exposure unless an additional ransom is paid. The Statistics:According to a report by Cybersecurity Ventures, global damage costs due to ransomware are expected to reach $20 billion annually by 2021, a 57-fold increase since 2015. The targeted entities range from individuals to multinational corporations, and no sector is immune. Case Study:The Colonial Pipeline attack of 2021 is a harrowing example. A criminal group known as DarkSide infiltrated the company’s systems, causing disruptions in fuel supply across the Eastern United States. This incident not only underscored the vulnerability of critical infrastructure but also spotlighted the audacious nature of modern cybercriminals. Preventative Measures:Mitigating the risk of ransomware attacks involves a multifaceted approach. 1. Education and Awareness:Individuals and employees must be educated on the potential risks and the importance of practices like not opening suspicious emails or links. 2. Regular Backups:Regularly backing up data ensures that information can be restored in case of an attack. 3.Updated Security Protocols:Maintaining updated antivirus software and firewalls to detect and counter malicious software. 4. Incident Response Plan:Having a clear, actionable plan in place to respond to a cyberattack can minimize damage. 5. Regulation and Legislation:Governments and international bodies are introducing stringent laws to curb ransomware and hold perpetrators accountable. Conclusion:The crescendo of ransomware attacks underscores an urgent need for robust cybersecurity measures. As technology advances, so do the sophistication and audacity of cybercriminals. By nurturing a culture of cybersecurity awareness, investing in robust digital defenses, and fostering international cooperation, the menace of ransomware can be curtailed, ensuring a safer digital space for all.

The Hidden Dangers: Unraveling the Multifaceted Threats of Artificial Intelligence – ar

Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Edit Content Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About # Cyber of trust, Security is a must Eman -cipate Data, Eman -ate Security As a cybersecurity trainer, I am Eman Ali, dedicated to empowering individuals and help enterprises defend against cyber threats through comprehensive training programs. My initiatives, “SheShield” and “X-Cyber,” focus on empowering and supporting women ,anonymously, in the digital space and enhancing cybersecurity awareness for women and youth, respectively. Download CV Now Introduction: Artificial Intelligence (AI) has established itself as a pivotal force in technological innovation, offering an array of benefits across diverse sectors. However, alongside these advancements, there exists a dark underbelly, where the threats associated with AI lurk, often understated yet potentially catastrophic. This article aims to unveil the complex terrain of AI-related threats, offering a nuanced perspective that is rooted in evidence and expert insights. Threat to Employment: One of the most palpable threats of AI is its potential to automate jobs, leading to widespread unemployment. A report by the World Economic Forum (WEF) projects that by 2025, 85 million jobs may be displaced by machines and AI globally (WEF, 2020). This impending reality underscores the urgent need for workforce adaptation and policy innovations to cushion the vulnerable segments of society. Ethical and Bias Concerns: AI systems, although sophisticated, often mirror the biases inherent in their programming or training data. A study published in the journal Nature revealed that 65% of AI applications in healthcare exhibited racial, gender, or socio-economic biases, leading to skewed and unjust outcomes (Nature, 2021). Security Risks: Cybersecurity is another realm where AI’s dual nature is markedly evident. While AI enhances defense mechanisms, it also empowers adversaries, leading to an escalated and intricate cyber warfare landscape. The use of AI in developing malware and ransomware poses a significant threat to global digital security infrastructure (Cybersecurity Ventures, 2022). Autonomous Weapons: The militarization of AI is perhaps one of the most daunting prospects. A report by the Future of Life Institute highlighted the dangers associated with autonomous weapons, emphasizing the lack of ethical and moral considerations in AI-powered warfare, potentially leading to unintended large-scale conflicts (Future of Life Institute, 2023). Conclusion: The multidimensional threats associated with AI necessitate a balanced, ethical, and regulated approach to its development and deployment. Collaborative efforts spanning governments, tech companies, and civil society are crucial to mitigating these threats. Crafting comprehensive legal, ethical, and technical guidelines is imperative to harnessing AI’s potential while safeguarding against its inherent dangers.

Voice Assistants and Privacy: Unmasking Alexa’s Data Vulnerabilities – ar

Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Edit Content Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About Home Cyber Talks SheShield initiative Ask for help X-Cyber Initiative Apply Now Training courses Success Stories About # Cyber of trust, Security is a must Eman -cipate Data, Eman -ate Security As a cybersecurity trainer, I am Eman Ali, dedicated to empowering individuals and help enterprises defend against cyber threats through comprehensive training programs. My initiatives, “SheShield” and “X-Cyber,” focus on empowering and supporting women ,anonymously, in the digital space and enhancing cybersecurity awareness for women and youth, respectively. Download CV Now Navigating the Digital Seas: Unraveling the Data Threats in Alexa and Other AI Assistants Introduction:In the modern interconnected world, the advent of intelligent voice assistants like Amazon’s Alexa has been nothing short of revolutionary. They are your personal assistants, designed to make life simpler, catering to your commands and even anticipating your needs. However, the influx of these devices into our daily lives raises considerable concerns regarding data privacy and security. While Alexa promises a future defined by convenience, it also opens up a pandora’s box of potential threats that users need to be aware of. Data Collection:Alexa, like many other AI assistants, is predicated on the continuous collection of data. The device is always listening, waiting for the wake word to spring into action. This constant interaction means that a vast amount of your personal data, including your preferences, routines, and even intimate conversations, could potentially be recorded and stored. This enormous cache of information can be a gold mine for marketers but also a potential treasure trove for malevolent actors if not adequately secured. Privacy Concerns:One of the primary concerns surrounding Alexa and similar devices is privacy invasion. Users are often oblivious to the extent of information being captured. Amazon maintains strict privacy controls, but the potential for misuse or unintended data leaks remains a significant concern. Instances of accidental recordings and unsolicited sharing serve as grim reminders of the device’s fallibility. Security Threats:The security of data stored and processed by Alexa is another point of contention. While Amazon employs robust security protocols, the interconnected nature of IoT devices presents multiple vulnerabilities. Hackers can potentially exploit these to access sensitive information. There have been reported incidents of security breaches where hackers have turned Alexa and similar devices into eavesdropping apparatus, raising alarms about the potential misuse. Safeguarding Your Data:Being aware of the potential threats is the first step towards safeguarding your data. Users can take several precautionary measures to enhance their security and privacy while using Alexa. These include regularly auditing and deleting stored voice recordings, disabling unnecessary features, and using strong, unique passwords for associated accounts. Educating oneself about the device’s privacy settings and features is crucial in mitigating associated risks. Conclusion:The allure of convenience offered by AI assistants like Alexa is undeniable. However, this should not overshadow the inherent risks associated with data privacy and security. A balanced approach, where the benefits are weighed against potential threats, is essential. As technology advances, striking a harmonious balance between convenience and security will be paramount, demanding concerted efforts from tech companies, regulatory bodies, and informed users alike. In this evolving landscape, being an informed user is not just an advantage, but a necessity. While this article focuses on Alexa, similar considerations apply to other AI and voice assistant technologies, including Google Assistant, Apple’s Siri, and Microsoft’s Cortana. Each comes with its own set of privacy and security implications that users should be aware of and take measures to mitigate.

Cybersecurity Essentials – ar

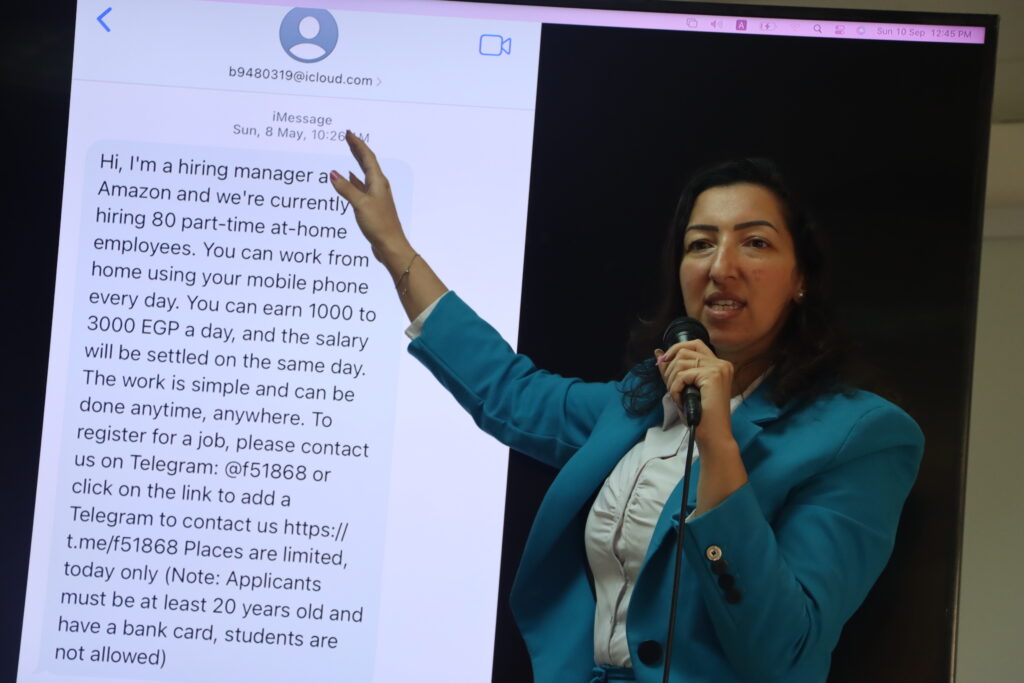

IMG_5676 IMG_5688 IMG_5678 IMG_5677

Guarding Against the Unknown: Cyber Threats Awareness – ar

No Images Found!

Cyber Safeguard: Fortify, Detect, and Protect – ar

No Images Found!